Безопасность сайта в 2026 году

Как защитить сайт от киберугроз в 2026 году? MediaTen раскроет актуальные риски, покажет, как избежать штрафов и предложит эффективные стратегии киберзащиты.

Содержание:

В 2026 году вопрос кибербезопасности выходит за рамки узкотехнической задачи. Защита сайта становится неотъемлемой частью бизнес-стратегии, от которой зависят доверие клиентов, позиция бренда и даже SEO-показатели.

Игнорирование этого аспекта приводит к серьезным последствиям, сравнимым с полным разрушением бизнеса.

Чем грозит взлом сайта и утечка персональных данных для бизнеса

Последствия взлома в 2026 году носят разрушительный характер и измеряются не только прямыми финансовыми потерями, но и долгосрочным ущербом для репутации и юридической ответственности.

Удар по репутации и потеря доверия клиентов

Одним из наиболее быстрых и болезненных последствий взлома является ущерб репутации.

Предупреждения браузеров: Поисковые системы и браузеры помечают скомпрометированные сайты как «небезопасные», что приводит к резкому оттоку пользователей.

Чёрные списки: Сайт может быть внесён в чёрные списки антивирусных программ, блокирующих доступ пользователей.

Освещение в СМИ: Крупные утечки данных или взломы широко освещаются в средствах массовой информации и социальных сетях, что требует значительных усилий и затрат на восстановление имиджа.

Утечка персональных данных приводит к необратимой потере доверия клиентов, их оттоку и негативным отзывам.

Влияние безопасности на SEO-позиции и исключение из поисковой выдачи

Поисковые системы, такие как Google и Яндекс, давно перестали быть просто каталогами сайтов. Они активно заботятся о безопасности своих пользователей. В 2026 году факторы кибербезопасности играют критическую роль в ранжировании сайтов.

HTTPS-протокол: Наличие SSL/TLS-сертификата (особенно версии 1.3) является базовым требованием. Сайты без него получают низкий рейтинг и пометку «Небезопасный» в браузерах.

Отсутствие вредоносного ПО: Обнаружение вирусов или другого вредоносного кода на сайте приводит к его исключению из индекса или появлению предупреждения «Сайт может быть опасен» в выдаче, что мгновенно обрушивает трафик.

Скорость загрузки: Взломанные сайты часто замедляются из-за внедренного кода или DDoS-атак, что негативно сказывается на пользовательском опыте и, как следствие, на SEO.

Репутация домена: Сайты, подвергавшиеся взломам и утечкам данных, попадают в черные списки, что затрудняет их продвижение и восстановление доверия поисковых систем.

В случаях распространения вредоносного ПО сайт может быть полностью исключён из индекса поисковых систем, что требует длительного и сложного процесса восстановления.

Юридические штрафы при потери данных

В 2026 году законодательство в области защиты персональных данных продолжит ужесточаться, предусматривая значительные штрафы за утечку данных.

Федеральный закон №152-ФЗ (Россия): Штрафы за нарушение требований по обработке и защите персональных данных могут достигать 10% от годового оборота компании.

Согласно обновленным нормам ФЗ-152, любая утечка персональных данных (ФИО, email, телефон, адрес, паспортные данные, история покупок) влечет за собой не только огромные штрафы для юридических лиц, но и обязательное уведомление каждого пострадавшего субъекта данных и Роскомнадзора. Это приводит к неминуемому репутационному краху, потере доверия клиентов и потенциальным судебным искам. Ответственность за защиту персональных данных 2026 лежит полностью на операторе.

GDPR (Европейский Союз): Для компаний, обрабатывающих данные граждан ЕС, штрафы могут составлять до €20 млн или 4% от мирового годового оборота.

CCPA (Калифорния, США) и другие региональные законы: Аналогичные строгие нормы действуют и в других юрисдикциях.

Эти штрафы могут оказаться неподъёмными для многих компаний.

Прямые убытки: Остановка деятельности и расходы на восстановление

Помимо репутационных и юридических последствий, взлом влечёт за собой прямые финансовые потери.

Остановка продаж: Недоступность сайта в результате взлома приводит к прямым убыткам и упущенной выгоде.

Расходы на восстановление: Включают оплату услуг специалистов по кибербезопасности, рефакторинг кода, восстановление данных из резервных копий и приобретение нового оборудования.

Компенсации и судебные издержки: Утечка данных может спровоцировать массовые иски от пострадавших клиентов.

Потеря интеллектуальной собственности: Кража коммерческих тайн, разработок или патентов может нанести невосполнимый ущерб.

Инвестиции в кибербезопасность являются инвестициями в стабильность и устойчивое развитие бизнеса.

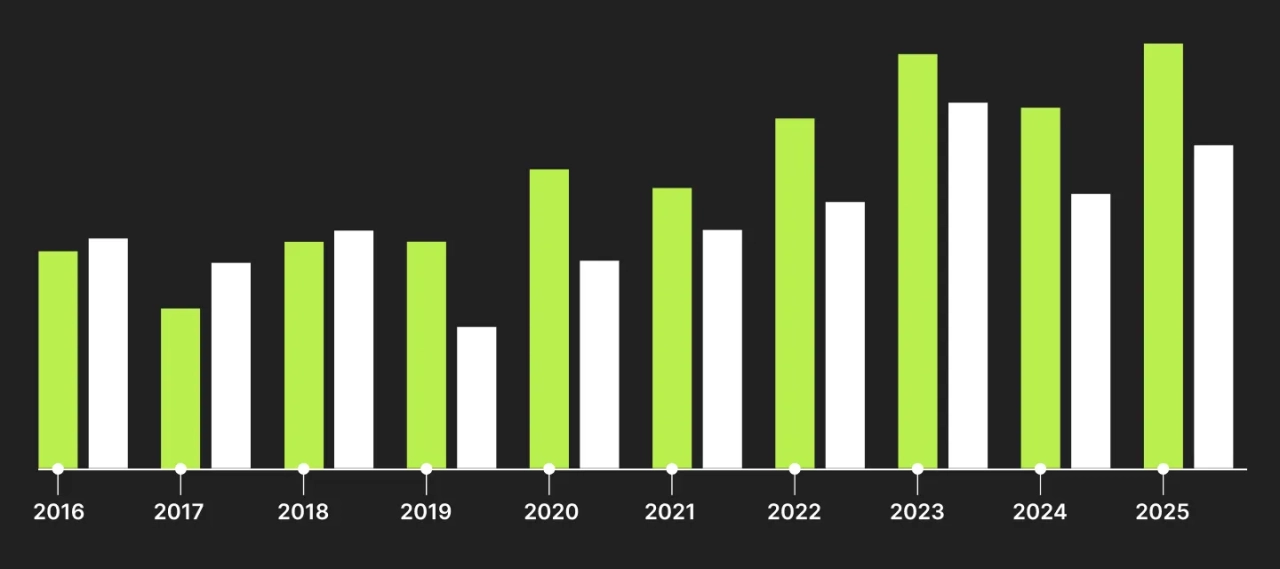

Статистика кибератак

Последние годы демонстрируют неуклонный рост числа и сложности кибератак. По данным ведущих аналитических агентств:

Ежедневно регистрируется более 500 тысяч новых угроз.

Среднее время обнаружения взлома в корпоративной сети сократилось до 180 дней, но это все еще слишком долго для предотвращения серьезного ущерба.

Ущерб от утечек данных в 2025 году достиг рекордных показателей: 5+ млн за один инцидент для крупных компаний, и 200 тыс. — для малого и среднего бизнеса.

Более 70% малых предприятий, столкнувшихся с серьезным взломом, прекращают свою деятельность в течение года из-за финансовых потерь и репутационного ущерба.

Фишинговые атаки остаются наиболее распространенным вектором проникновения, составляя до 60% всех успешных атак.

Эти цифры не просто статистика, это тревожный звонок для каждого владельца бизнеса, использующего интернет-ресурсы.

Как взламывают сайты в 2026 году

Методы взлома постоянно эволюционируют. Если раньше хакеры полагались на «классику», то сегодня арсенал злоумышленников пополнился мощными инструментами искусственного интеллекта, глубокими подделками и сложными цепочками атак.

Классические атаки (OWASP Top 10)

Несмотря на появление новых угроз, базовые уязвимости веб-приложений по-прежнему остаются актуальными. OWASP Top 10 — это регулярно обновляемый список самых критических рисков безопасности для веб-приложений. В 2026 году в нем по-прежнему фигурируют:

A01:2021 — Broken Access Control (Нарушение контроля доступа): Злоумышленник может получить доступ к функциям или данным, на которые у него нет прав. Например, он может просматривать чужие заказы или изменять настройки других пользователей.

A03:2021 — Injection (Инъекции): Самые известные — SQL-инъекции, когда хакер внедряет вредоносный SQL-код в поля ввода, заставляя базу данных выполнять нежелательные команды (кража информации, удаление таблиц). Сюда относятся NoSQL, OS-инъекции и другие.

A04:2021 — Insecure Design (Небезопасный дизайн): Отсутствие или неэффективность контроля безопасности на этапах проектирования и разработки. Это означает, что система изначально имеет архитектурные недостатки, которые делают её уязвимой.

A07:2021 — Identification and Authentication Failures (Сбои идентификации и аутентификации): Слабые механизмы аутентификации, позволяющие хакеру подбирать пароли, перехватывать сессии или обходить логин.

A08:2021 — Software and Data Integrity Failures (Нарушения целостности ПО и данных): Включает Supply Chain Attacks, а также использование компонентов с известными уязвимостями, отсутствие проверки целостности обновлений и критически важных данных.

A10:2021 — Server-Side Request Forgery (SSRF) (Подделка запросов на стороне сервера): Принуждение сервера выполнять запросы к внутренним или внешним ресурсам, которые не должны быть доступны.

Эти уязвимости остаются фундаментом для многих современных атак, и их устранение — базовая защита сайта от взлома.

ИИ-угрозы (AI-driven attacks)

Искусственный интеллект, столь полезный в бизнесе, стал мощным оружием в руках хакеров. В 2026 году ИИ-атаки вышли на новый уровень:

Автоматический поиск уязвимостей в коде: Нейронные сети, обученные на миллионах строк кода и отчетах об уязвимостях, способны сканировать веб-приложения и находить скрытые баги в разы быстрее и эффективнее человека. Они могут выявлять логические ошибки, слабые места в конфигурации и потенциальные векторы для SQL-инъекций или XSS.

Умный обход капчи и WAF: AI-боты способны имитировать поведение реального пользователя, обучаясь проходить сложные капчи (reCAPTCHA v3, hCaptcha) и обходить правила Web Application Firewall (WAF), адаптируясь к изменениям в режиме реального времени.

Персонализированный фишинг: ИИ генерирует гиперреалистичные электронные письма, сообщения в мессенджерах и даже голосовые звонки, идеально подстраиваясь под жертву. Он анализирует открытые данные (соцсети, новости) для создания убедительных сценариев социальной инженерии, направленных на администраторов сайта и сотрудников компании.

Оптимизация brute force: ИИ-алгоритмы подбирают пароли не просто перебором, а с учетом вероятности, используя словарные базы, информацию о жертве и паттерны часто используемых комбинаций.

Supply Chain Attacks: Взлом через доверенные звенья

Одна из самых опасных тенденций. Злоумышленники не атакуют напрямую цель, а ищут слабое звено в цепочке поставщиков или используемых компонентов.

Взлом сторонних виджетов и плагинов: Популярные чаты поддержки, системы аналитики, виджеты социальных сетей, плагины для CMS (WordPress, Joomla) часто становятся точкой входа. Компрометация одного такого элемента позволяет внедрить вредоносный код на тысячи сайтов.

Уязвимости в библиотеках и фреймворках: Использование устаревших или содержащих уязвимости JavaScript-библиотек (например, jQuery, React) или серверных фреймворков (Laravel, Django) может открыть путь для атак.

Компрометация репозиториев кода: Внедрение вредоносного кода напрямую в публичные или частные репозитории (GitHub, GitLab) позволяет заразить проекты еще на стадии разработки.

Это подчеркивает необходимость регулярного аудита информационной безопасности всех используемых сторонних компонентов.

Deepfakes и социальная инженерия: Угроза, направленная на человека

Самое слабое звено в любой системе защиты — человек. В 2026 году социальная инженерия усиливается технологиями deepfake:

Deepfake-аудио и видео: Злоумышленники используют ИИ для создания убедительных подделок голосов и видеоизображений руководителей или коллег. Это позволяет им звонить системным администраторам, выдавая себя за директора, и требовать срочный доступ к критическим системам или конфиденциальным данным.

Целевой фишинг (Spear Phishing): Высокоперсонализированные письма, использующие информацию из открытых источников и deepfake-элементы, чтобы убедить жертву выполнить определенные действия (перейти по ссылке, скачать файл, ввести пароль).

Pretexting: Создание ложного предлога для получения информации. Например, хакер может позвонить, представившись сотрудником техподдержки или банка, и под этим предлогом выманить учетные данные.

Защита от этих атак требует постоянного обучения персонала и повышения их осведомленности о кибербезопасности.

Shadow IT: Уязвимости в скрытых поддоменах и забытых API

Shadow IT — это несанкционированное использование IT-ресурсов или систем в организации, а также забытые, но все еще функционирующие части инфраструктуры.

Забытые поддомены: Тестовые, девелоперские, старые версии сайта (например,

dev.mysite.com,old.mysite.com) часто остаются без должного внимания, не обновляются и не защищаются, становясь легкой мишенью для взлома.Недокументированные API: Разработчики могут создавать API-эндпойнты для временных нужд и забывать о них. Эти API могут предоставлять доступ к конфиденциальным данным или функциям без надлежащей аутентификации и авторизации.

«Теневые» приложения: Использование сотрудниками сторонних облачных сервисов или приложений без одобрения IT-отдела может создать неконтролируемые точки входа в корпоративную сеть.

Регулярный аудит информационной безопасности должен включать сканирование всей публично доступной инфраструктуры для выявления подобных «теневых» ресурсов.

Бот-атаки: Массовые и автоматизированные угрозы

Боты — автоматизированные программы — используются хакерами для выполнения массовых и повторяющихся атак.

Скрапинг контента: Тысячи ботов ежедневно сканируют сайты, копируя уникальный контент, каталоги товаров, цены, статьи. Это приводит к дублированию контента, снижению SEO-позиций и потере конкурентных преимуществ.

Подбор паролей (Brute Force): Боты используют словарные атаки и перебор для угадывания учетных данных к административным панелям, личным кабинетам и API.

Credential Stuffing: Использование украденных учетных данных (логин/пароль) с одного сайта для попытки входа на другие ресурсы, так как многие пользователи используют одинаковые комбинации.

"Отравление" поисковой выдачи (Search Engine Poisoning): После взлома сайта боты генерируют тысячи страниц с низкокачественным или вредоносным контентом, который индексируется поисковыми системами. Это приводит к появлению «мусорных» страниц в кэше поисковиков, снижает авторитет домена и портит репутацию.

DDoS-атаки (Distributed Denial of Service): Миллионы запросов от ботнета одновременно направляются на сайт или сервер, перегружая его и делая недоступным для легитимных пользователей.

Защита от атак ботов требует специализированных решений, таких как WAF и продвинутые системы обнаружения аномалий.

Специфика рисков по типам ресурсов

Каждый тип веб-ресурса имеет свои уникальные особенности и, соответственно, подвержен специфическим рискам. Понимание этих нюансов критически важно для построения эффективной защиты.

Интернет-магазины: Кража данных карт, утечка базы клиентов, ФЗ-152

Интернет-магазины являются одной из наиболее привлекательных целей для киберпреступников из-за огромного объема конфиденциальных данных, которые они обрабатывают.

Кража данных карт (скимминг): Злоумышленники внедряют вредоносный JavaScript-код на страницы оформления заказа. Этот код перехватывает данные банковских карт (номер, срок действия, CVV) в момент ввода пользователем и отправляет их на сервер хакера. Последствия: огромные финансовые потери для клиентов, массовые отзывы платежей (чарджбэки), штрафы от платежных систем и банков.

Подмена цен или реквизитов: Хакеры могут получить доступ к административной панели и изменить цены на товары (например, на 1 рубль), что приводит к массовым убыткам. Или, что еще хуже, они могут подменить реквизиты для оплаты в разделе "Контакты" или на странице счета, перенаправляя средства клиентов на свои счета.

Утечка базы клиентов: Компрометация базы данных приводит к краже персональной информации: имена, фамилии, адреса электронной почты, телефоны, адреса доставки, история заказов. Эти данные затем продаются на черном рынке или используются для целевого фишинга и спама.

Корпоративные порталы и SaaS: Промышленный шпионаж, захват контроля

Корпоративные порталы и SaaS хранят критически важную информацию о деятельности компании, ее клиентах, разработках и стратегии.

Промышленный шпионаж: Целенаправленные атаки с целью кражи конфиденциальной информации: коммерческих тайн, финансовых отчетов, клиентских баз, технической документации, планов развития. Эти данные могут быть проданы конкурентам или использованы для недобросовестной конкуренции.

Захват контроля над инфраструктурой: Получение административного доступа к корпоративному порталу или SaaS-платформе позволяет хакерам полностью контролировать систему. Это может привести к:

Уничтожению или шифрованию всех данных (ransomware).

Внедрению бэкдоров для постоянного доступа.

Использованию ресурсов компании для майнинга криптовалют или рассылки спама.

Компрометации всех клиентов SaaS-платформы, что влечет за собой катастрофические последствия для поставщика услуг.

Государственные и инфо-ресурсы: Дефейс, политический хактивизм

Госсайты и медиа часто становятся мишенью не только для финансовой выгоды, но и для идеологических или политических целей.

Дефейс (Defacement): Подмена главной страницы сайта или ключевых разделов на сообщения политического, социального или протестного характера, а также на оскорбительные изображения. Цель — дискредитировать ресурс, вызвать общественный резонанс и продемонстрировать уязвимость.

Политический хактивизм: Целенаправленные атаки (DDoS, взлом) на государственные или новостные ресурсы с целью:

Вывести их из строя, лишив граждан доступа к информации.

Распространить дезинформацию или пропаганду.

Украсть и опубликовать конфиденциальные данные государственных служащих или политиков.

Распространение дезинформации: Взлом новостных порталов для публикации фейковых новостей или манипулятивных материалов, способных повлиять на общественное мнение или вызвать панику.

Защита сервера и всего информационного ресурса в таких случаях требует особого внимания к мониторингу и скорости реагирования.

Понятие «поверхности атаки» для разных типов ресурсов

«Поверхность атаки» — это все потенциальные точки входа для злоумышленника. Чем сложнее ресурс, тем шире поверхность атаки:

Лендинг: хостинг, слабые пароли, устаревшие плагины, XSS.

Корпоративный сайт: уязвимости CMS, авторизации, API-интеграции.

Интернет-магазин: платежные шлюзы, личные кабинеты, персональные данные.

SaaS-платформа/ERP: собственная кодовая база, микросервисы, API, множество пользователей, критические данные.

Понимание своей поверхности атаки — первый шаг к эффективной защите.

Комплексная система защиты сайта

В 2026 году эффективная система защиты сайта должна быть многоуровневой, обеспечивая синергию всех компонентов.

Фундамент безопасности: инфраструктурный уровень

Надёжный хостинг и сетевая инфраструктура формируют базовый уровень защиты.

SSL/TLS 1.3 и HSTS

SSL/TLS (Transport Layer Security) версии 1.3 обеспечивает шифрование данных, передаваемых между браузером и сервером. Отсутствие HTTPS негативно влияет на SEO и подвергает данные риску перехвата.

HSTS (HTTP Strict Transport Security) принуждает браузеры всегда использовать HTTPS, предотвращая атаки по понижению уровня шифрования.

Безопасный DNS (DNSSEC)

DNSSEC (Domain Name System Security Extensions) обеспечивает криптографическую проверку подлинности DNS-записей, предотвращая атаки по подмене DNS и перенаправлению пользователей на вредоносные ресурсы.

Выбор хостинг-провайдера с усиленной защитой

Надёжный хостинг должен предоставлять: изоляцию клиентских окружений, регулярные обновления систем, встроенные системы обнаружения и предотвращения вторжений (IDS/IPS), базовую DDoS-защиту и надёжные механизмы резервного копирования.

Защита веб-приложения: уровень приложения

После обеспечения безопасности инфраструктуры необходимо сосредоточиться на защите самого веб-приложения.

WAF (Web Application Firewall) нового поколения с ИИ-анализом трафика. Современные WAF используют искусственный интеллект для выявления аномалий, самообучения и блокировки новых угроз в реальном времени. Они эффективно защищают от бот-атак, SQL-инъекций, XSS и других распространённых уязвимостей.

API Security. Защита API-интерфейсов включает строгую аутентификацию и авторизацию (токены, ключи API), валидацию входящих данных, ограничение частоты запросов (rate limiting) и постоянный мониторинг активности.

Content Security Policy (CSP). CSP позволяет определить разрешённые источники для загрузки скриптов, стилей, изображений и других ресурсов, что значительно снижает риск XSS-атак и атак через сторонние компоненты.

Управление доступом: уровень идентификации

Эффективное управление доступом является критически важным для предотвращения несанкционированного доступа.

Беспарольная аутентификация (Passkeys) и MFA (многофакторная аутентификация)

Passkeys (ключи доступа) заменяют традиционные пароли, используя биометрические данные или аппаратные ключи для более безопасного и удобного входа.

MFA (Multi-Factor Authentication) требует использования двух или более факторов для аутентификации (пароль, код из приложения, биометрия), существенно повышая защиту учётных записей.

Zero Trust Architecture

Концепция «нулевого доверия» предполагает, что ни один пользователь, устройство или приложение не является доверенным по умолчанию, независимо от его расположения. Все запросы должны быть верифицированы, а доступ предоставляется по принципу минимальных привилегий.

Мониторинг и реагирование: уровень операционной безопасности

Даже при наличии надёжной защиты необходимо оперативно выявлять и реагировать на инциденты безопасности.

SIEM-системы (Security Information and Event Management) для анализа логов в реальном времени

SIEM-системы собирают, агрегируют и анализируют журналы событий со всех компонентов инфраструктуры. С помощью ИИ они выявляют аномалии, коррелируют события и обнаруживают сложные атаки, требующие немедленного реагирования.

Регулярные бэкапы по схеме 3-2-1.

Резервное копирование является последней линией защиты. Схема 3-2-1 предполагает наличие трёх копий данных, хранящихся на двух разных типах носителей, причём одна копия должна находиться вне сайта или быть офлайн. Регулярное тестирование восстановления данных из бэкапов является обязательным.

Чек-лист безопасности сайта в 2026 году

Для поддержания высокого уровня кибербезопасности необходим систематический подход и регулярное выполнение определённых задач.

Ежедневные задачи:

Мониторинг логов WAF и SIEM на предмет подозрительной активности.

Проверка наличия обновлений для CMS, плагинов и фреймворков.

Контроль статуса автоматического резервного копирования.

Проверка сайта на наличие вредоносного ПО с использованием онлайн-сканеров.

Мониторинг доступности сайта и выявление DDoS-атак.

Еженедельные задачи:

Анализ отчётов сканирования уязвимостей с помощью автоматизированных инструментов.

Аудит учётных записей с административными привилегиями.

Обновление паролей и ключей доступа для критически важных систем.

Проверка недавно установленных расширений и библиотек на уязвимости.

Контроль срока действия SSL-сертификата.

Ежегодные задачи:

Привлечение сторонних специалистов для имитации реальной атаки с целью выявления скрытых уязвимостей.

Аудит кода (Code Review): Детальный анализ исходного кода приложения на предмет уязвимостей и ошибок.

Аудит соответствия законодательству: Проверка соответствия системы защиты требованиям ФЗ-152 и других применимых нормативных актов.

Обучение персонала: Проведение регулярных тренингов по кибергигиене, распознаванию фишинговых атак и правилам работы с конфиденциальной информацией.

Обзор архитектуры безопасности: Пересмотр и актуализация общей стратегии кибербезопасности.

Тестирование восстановления из резервных копий: Полное развёртывание системы из бэкапов на тестовом окружении.

Кибербезопасность вашего сайта — это не одноразовая задача, а непрерывный, динамичный процесс.

Игнорирование уязвимостей веб-приложений и отсутствие комплексной системы защиты — это не экономия, а отложенные и многократно увеличенные расходы. Стоимость взлома в 2026 году стала настолько высока, что может привести к полному краху компании. Не ждите, пока ваш сайт станет очередной жертвой кибератак. Начните действовать прямо сейчас.

Проведите всесторонний аудит текущего состояния кибербезопасности.

Разработайте и внедрите многоуровневую стратегию защиты, охватывающую инфраструктурный уровень, уровень приложения и доступа.

Обучите своих сотрудников основам кибергигиены, ведь человек — самое слабое звено в цепочке защиты.

Внедрите регулярный мониторинг и план реагирования на инциденты.

Помните, что защита персональных данных — это не только требование закона, но и фундаментальная обязанность перед вашими клиентами.

Похожие статьи

![]() Готовы применить идеи из статьи?

Готовы применить идеи из статьи?

Опишите вашу задачу — сделаем бесплатный экспресс-разбор и предложим 2–3 рабочих решения под ваш кейс.